2024沙崙資安新秀媒合培育計畫成果心得

媒合計劃

計劃結束的下個禮拜剛好要報 B33F 50UP 讀書會,所以神速把紀錄趕出來🥲。

我們這組一開始投了

- 資安事件調查

- 駭客視角下的OT場域研究

最後媒合到的是 國防部資通電軍:資安事件調查

我在這個專題中主要做了侵害事件和一點惡意程式的分析,最後在 CyberDay 擔任快講報告人簡單分享成果。

成果簡介

首先我們拿到兩個虛擬環境,分別是

- 駭侵事件:從異常情資開始,找出攻擊流程。

- 受駭環境:找出惡意程式,並分析程式類型及細節

以下是關於兩個環境的指導提示

| 駭侵事件調查 | 受駭環境調查 |

|---|---|

| 異常登入IP? | 確認受駭電腦環境找出惡意程式。 |

| 確認遭遠端爆破攻擊的協定為何? | 確認受駭電腦存有的惡意程式常駐方式。 |

| 確認駭客最早登入成功的時間為何? | 確認惡意程式是否有注射行為 |

| 確認遭駭客植入的程式為何? | 確認受駭電腦是否有網路連線行為 |

| 確認植入程式是否有常駐方式?列出常駐方式 | 確認惡意程式功能類型為何 |

| 確認是否有資料傳送至C2?列出遭傳送的檔案名稱 | 確認攻擊者錢包地址。 |

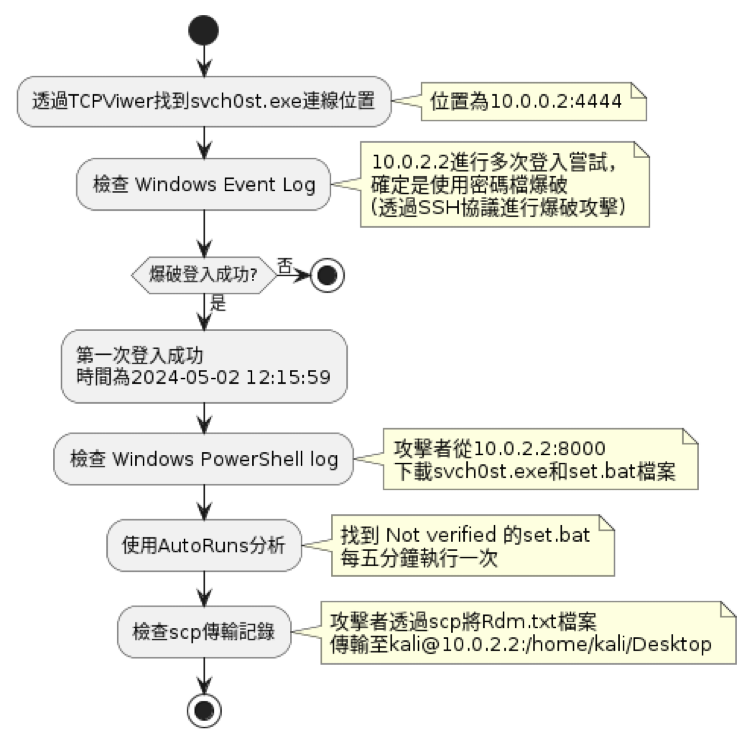

駭侵事件調查流程

- 流程圖

受駭環境調查流程

- 流程圖

CyberDay

新秀快講

各組上台分享專題成果、收穫和業師幫助及專題執行中發生的趣事。

首先專題執行中我覺得最有趣的是在找錢包位置的時候,因為害怕開啟網路連線後惡意程式會跑出虛擬機,所以在這個步驟卡了很久也討論很久(但其實根本不會),直到有一次meeting時,業師提到可以用 FakeNet 創建虛擬網路環境,或是使用 vmmap 直接在 Memory 中找到錢包位置。

在準備快講的時候真的很迷茫,因為專題成果都是一步一步的根本不知道放什麼照片比較適合,後來想到可以用流程圖的方式展現,所以就出現了上面兩張簡單流程,不管是展示成果還是輔助講解我覺得都是很好的方法。

這邊分享一個可以繪畫流程圖的工具 : plantUML;因為他是以純文本繪畫,所以我們可以把整份的環境調查步驟輸入進 LLM 讓他生成 plantUML 語法,這樣就可以做到快速的 紀錄 to 流程圖 的轉換。

第一次在專署舞台演講真的讓我很緊張,甚至講完之後還有一點胃痛,也講的不太流暢,但是這次算是超級跨出舒適圈的一次經驗,希望之後遇到這種場面時可以冷靜一點😥。

其他組專題成果

當天空閒時間除了去企業攤位集點外,我也到其他組別聽了許多人的講解,最有印象的是 智慧製造及工業物聯網的AI資安異常偵測 ,主要是我對 AI 的部分比較有興趣;其中有兩組都做這個題目,主要差別在二分類及多分類;因為多分類效果比較好這邊就只講多分類的那組。

資料集:CIC IoT dataset 2023

準確率:99

展示:使用攻擊攔截;應該是做一個自動攻擊腳本,讓AI偵測指出對應 ATT&CK 攻擊鏈

- Title: 2024沙崙資安新秀媒合培育計畫成果心得

- Author: Chihhh Linnn

- Created at : 2024-11-28 13:22:25

- Updated at : 2024-11-28 13:22:25

- Link: https://chihhhs.github.io/2024/11/28/acwSouth/

- License: This work is licensed under CC BY-NC-SA 4.0.